Emotet, l’un des services de cybercriminalité les plus dangereux au monde, a été éliminé à la suite de l’une des plus grandes actions coordonnées au niveau international contre les cybercriminels.

Bien qu’il ait commencé comme un malware bancaire conçu pour voler des informations d’identification financières, Emotet était devenu un outil d’infrastructure loué à des cybercriminels pour pénétrer dans les réseaux informatiques des victimes et installer des logiciels malveillants supplémentaires.

Les forces de l’ordre au Royaume-Uni, en Amérique du Nord et en Europe avaient travaillé pendant près de deux ans pour cartographier l’infrastructure du système avant que la police nationale ukrainienne ne fasse une descente dans les propriétés pour capturer les ordinateurs à partir desquels elle était contrôlée.

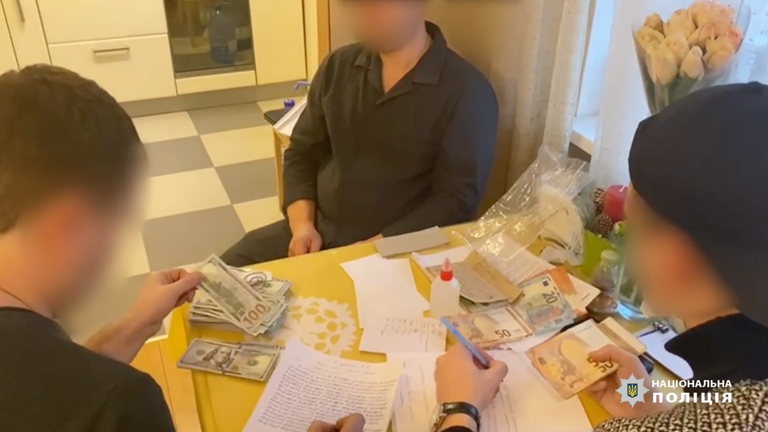

Les vidéos des raids téléchargées par la police nationale ukrainienne montrent les environnements désordonnés dans lesquels les ordinateurs étaient exploités et la variété d’appareils numériques, de devises étrangères et même de lingots d’or qui ont également été saisis.

La National Crime Agency (NCA) du Royaume-Uni a déclaré que le botnet avait été utilisé “pour infiltrer des milliers d’entreprises et des millions d’ordinateurs dans le monde”, et qu’Europol, qui a coordonné l’opération avec Eurojust, l’a décrit comme “le malware le plus dangereux du monde”. le monde”.

Des policiers des Pays-Bas, d’Allemagne, des États-Unis, du Royaume-Uni, de France, de Lituanie, du Canada et d’Ukraine ont participé à l’enquête, et l’ANC britannique a dirigé l’équipe d’enquête financière, retraçant «comment le réseau criminel derrière le malware, où il a été financé, et qui en profitait. “

Bien qu’Emotet ait été découvert pour la première fois en 2014 en tant que malware bancaire, il a acquis une réputation dans la communauté de la cybercriminalité en tant qu’outil pouvant être utilisé pour ouvrir la porte à d’autres logiciels malveillants et ransomwares.

“Les cybercriminels ont utilisé Emotet comme premier port d’escale”, a déclaré la NCA, expliquant comment le botnet automatisé “envoyait des e-mails à des victimes ou à des entreprises sans méfiance avec le malware intégré dans l’e-mail sous forme de lien téléchargeable ou inclus en tant que pièce jointe de document Word.

“Lorsque les gens cliquaient sur des pièces jointes ou des liens, ils étaient invités à activer le contenu pour afficher le document, mais ce faisant, ils permettaient aux logiciels malveillants de s’installer et de prendre le contrôle de leurs ordinateurs.”

Europol a déclaré que l’infrastructure d’Emotet “impliquait plusieurs centaines de serveurs situés dans le monde entier, tous dotés de fonctionnalités différentes pour gérer les ordinateurs des victimes infectées, se propager à de nouveaux ordinateurs, servir d’autres groupes criminels et, finalement, rendre le réseau plus résistant aux tentatives de suppression”.

Les forces de l’ordre ont détruit le botnet en le détournant efficacement de l’intérieur.

Bien qu’ils ne puissent pas désinstaller le logiciel malveillant des ordinateurs des victimes, les machines infectées sont désormais redirigées vers une infrastructure contrôlée par la police, ce qui empêche les criminels de les utiliser pour voler plus de données ou envoyer des e-mails de phishing.

L’analyse de la NCA a révélé que les traders d’Emotet déplaçaient 10,5 millions de dollars sur une période de deux ans sur une seule plateforme de monnaie virtuelle.

Ils ont également constaté que le groupe avait dépensé près de 500 000 $ au cours de la même période simplement pour maintenir son infrastructure criminelle.

Nigel Leary, directeur adjoint de l’Unité nationale de cybercriminalité de la NCA, a déclaré: “Emotet a joué un rôle déterminant dans certaines des pires cyberattaques de ces derniers temps.”

Il a déclaré que cela permettait jusqu’à 70% des logiciels malveillants dans le monde, dont beaucoup, comme Trickbot et RYUK, qui avaient un «impact économique significatif» sur les entreprises britanniques.

Aucun des organismes chargés de l’application de la loi n’a annoncé l’arrestation de personnes exploitant l’infrastructure, bien qu’il ait été suggéré que ceux qui l’utilisent soient identifiés.

«En travaillant avec des partenaires, nous avons pu identifier et analyser les données qui relient les détails de paiement et d’enregistrement aux criminels qui ont utilisé Emotet», a déclaré Leary.

«Cette affaire démontre l’ampleur et la nature de la cybercriminalité, qui facilite d’autres crimes et peut causer d’énormes dommages, à la fois financiers et psychologiques.

“En utilisant notre portée internationale, la NCA continuera à travailler avec des partenaires pour identifier et arrêter les responsables de la diffusion du malware Emotet et de tirer profit de leur criminalité.”

“Spécialiste de la culture pop. Explorateur sympathique. Passionné de voyages hardcore. Fanatique d’alcool. Organisateur.”